לכן יש לנהל סיכונים אלו באופן אסטרטגי: תהליך ניהול סיכוני סייבר כולל זיהוי האיומים (מתקפות כופר, הודעות פישינג, התקפות DOS ועוד), יישום אמצעי הגנה (חומות אש, הצפנה, וגיבויי נתונים) והכשרת הצוות (מודעות עובדים לפישינג, נהלי אבטחה פנימיים). בנוסף, חלק מהפתרון כיום כולל רכישת ביטוח סייבר מוסדיות, המעניק פיצוי כספי על הוצאות שחזור ונזקים. בשילוב, הגישה מקיפה זו מחזקת את עמידות הארגון בפני איומים דיגיטליים.

מה זה ולמי זה מתאים

ניהול סיכוני סייבר הוא תהליך מקיף המערב אנשי IT, משפט וטכנולוגיה. הוא מתאים לכל ארגון המשתמש בטכנולוגיות מידע – ובמיוחד למוסדות פיננסיים, מערכות בריאות, תשתיות קריטיות ומגזר ציבורי. תפקידים מרכזיים בתחום הם: ראשי אבטחת מידע (CISO), מנהלי מערכות IT, ומנהלי סיכונים. יש לקחת בחשבון גם התפקידים הבכירים (דירקטורים, הנהלה) – משום שכשל אבטחת מידע חמור יכול לבוא על חשבון אחריותם האישית והחוזית. ארגונים רבים מקימים פורום בין-מחלקתי לניהול סיכוני סייבר, הכולל ייצוג ממגוון תחומים (טכנולוגיה, משפט, משאבי אנוש וכספים), כדי להתמודד עם הסיכונים באופן שיתופי.

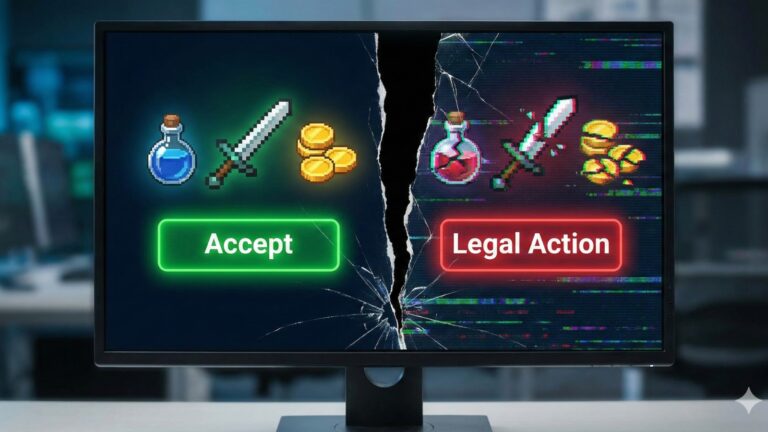

מה מכוסה ומה לא

ניהול סיכוני סייבר מערב בעיקר מניעה ותגמולים. דוגמאות לכיסויים ביטוחיים נפוצים:

- כיסוי אירועי סייבר: הוצאות שחזור מערכות והמשך פעילות לאחר פריצה – כגון שכר טרחה של מומחי IT, שירותי ייעוץ חירום וחומרים חדשים.

- הגנה מפני כופר (Ransomware): מימון תשלומי כופר דיגיטלי אם דרוש לשחרור מערכות או נתונים (בכפוף למדיניות מנהלים).

- אובדן הכנסה תפעולית: פיצוי על הכנסות שאבדו עקב עצירת פעילות כתוצאה מתקיפת סייבר (Business Interruption).

- אחריות משפטית ודיווח: כיסוי עמלות עורכי דין, קנסות רגולטוריים הוצאות דיווח ללקוחות ולרשויות (למשל נדרש על-פי GDPR) בגין דליפת מידע.

- פיצוי לצדדים שלישיים: פיצוי על נזקים שנגרמו ללקוחות או עובדים עקב פרצת אבטחה (כיסוי לתביעות נזיקין של נפגעי דליפת מידע).

יחד עם זאת, בחוזה הביטוח קיימים חריגים וסייגים:

- מתקפות ויראליות לא מדווחות: חברות ביטוח עלולות לסרב כיסוי אם האירוע לא דווח בזמן או אם ניגנב מידע קודם לכן.

- מלחמה וסנקציות: איום מתקפה ממדינה (cyber warfare) או סנקציות בינלאומיות לרוב מוגדרים כחוץ לכיסוי.

- התעלמות מפיקוח פנימי: אם האירוע נגרם בשל חוסר אמץ בתיקונים או באפליקציות לא מאובטחות שהותקנו, חברת הביטוח עלולה לדחות תביעה.

- נזק טכני ללא מתקפה: קריסות תשתיות ללא תקיפה חיצונית לרוב אינן מוכרות כאירוע סייבר וביטוחם שונה.

ניהול סיכוני סייבר אפקטיבי מתמקד באיתור האיומים המרכזיים לארגון, התאמת כלי ההגנה והכנת תוכניות תגובה ברורה לכל תרחיש פגיעה.

טעויות נפוצות והשלכות חוזיות / רגולטוריות

ביישום ניהול סיכוני סייבר עלולות להתרחש טעויות חשובות:

- הסתמכות על כלי טכניים בלבד: אסור לסמוך רק על חומות אש ותוכנות אנטי-וירוס. עובדים לא מודעים (למשל, יכולים לפתוח קישור חשוד בפישינג) – זהו פתח נפוץ לפרצות.

- אי-עדכון מערכתי שוטף: אם לא מעדכנים מערכות הפעלה ותוכנות בזמן, נוצרת פגיעה מתמשכת. היפגעות יכולת המעקב (למשל סיסמאות קבועות לעתים) עלולה להגדיל את ההסתברות לפריצה.

- חוסר גיבוי אמין: חברות שמפספסות גיבוי תקופתי יציב אינן יכולות לשחזר מערכות לאחר מתקפת כופר. תקלה בגיבוי פירושה אובדן מידע קריטי ומשך השבתה ארוך יותר.

- היעדר תוכנית תגובה ברורה: אין ערך למנגנוני הגנה אם אין תוכנית אירוע מובנית – כלומר תסריט פעולה מראש לכל תקיפת סייבר. ארגונים שלא מפעילים תרגולים ואימונים (כגון תרגילי טבלה לבן) יתקשו להתאושש ביעילות.

- אי עמידה בדרישות רגולציה: בהתעלמות מדרישות דיווח המהותי (לדוגמה בארה"ב SEC או בחוקים בישראל) או אי-עדכון משתמשים בגילוי פרצות – יכול לגרור קנסות מנהליים וחקירות ממשלתיות. לדוגמה, אי הדיווח המיידי על אירוע סייבר עלול להעמיד את החברה מול קנסות GDPR של עד 4% מהמחזור השנתי.

תוצאות של כשל בניהול הסיכונים חמורות: אירוע סייבר עלול להביא לשיתוק פעילות עסקית, הפסד הכנסות משמעותי ולפגיעה קשה במוניטין. בנוסף, כישלון לעמוד ברגולציה יכול לגרור קנסות כבדים והליך פלילי נגד הגורמים בפיקוח.

ישראל: בשנים האחרונות מותווה חקיקה חדשה להגנת פרטיות ואבטחת מידע, והמגזר הפיננסי כפוף לדרישות חקיקה נוקשה. השוק הישראלי מבטיח כיסויי סייבר דומים לארה"ב ואירופה (לרבות כיסוי כופר, אי-פריצה, שירותי Response) אך עדיין נחשב צנוע יחסית. הארגונים בישראל משקיעים באמצעי הגנה דיגיטליים (למשל בנקים מפעילים מערכות למניעת פריצות) אך ביטוח כהשלמת הגנה עדיין פחות נפוץ מאשר בעולם.

איך לגשת נכון לרכישה / חידוש

- הערכת מערך אבטחה קיים: בדקו תשתיות קיימות (רשתות, שרתים, מערך מבקרים). הנחו סוכן הביטוח בתרחישי מתקפה מרכזיים שחשובים לארגונכם.

- מיפוי תרחישי סייבר קריטיים: הגדירו אילו אירועים עלולים לקרות (אובדן נתונים מסחרי, כופר, נזק לתשתיות) והעריכו את העלות המשוערת של כל אירוע.

- השוואת הצעות ביטוח סייבר: קבלו הצעות ממספר חברות ביטוח המתמחות בסייבר. ודאו שהכיסויים כוללים כופר, אובדן הכנסה ושירותי מומחים לניהול האירוע.

- שאלות למבטח: למשל, האם הפוליסה כוללת תמיכה בפעולות חד-פעמיות כמו בקרת נזק זמנית, האם נדרש דיווח מיידי, וכיצד מתבצע חישוב היקף אובדן ההכנסות.

- התאמת תשתית פנימית: במקביל לרכישת הביטוח, השקיעו במדיניות אבטחה חזקה: עדכוני תוכנה שוטפים, הדרכות עובדים ותוכנית תגובה (Incident Response Plan) לתרחישי סייבר.

סיכום ועיקרי הדברים

- ניהול סיכוני סייבר משלב מניעת איומי אבטחה יחד עם מענה בהשתתפות ביטוחית כלכלית במקרי פריצה.

- ביטוח סייבר יכול לכלול: כיסוי כופר, שחזור מערכות, התמיכה של מומחי סייבר, פיצוי על אובדן הכנסה וחיובי ציות רגולטוריים.

- יש לשים לב לסייגים: אירועי מלחמה או פעולות זדוניות ממקור פנימי במשרד עלולים להיות חריגים בפוליסה.

- בשוק העולמי: ארה"ב צוברת הוצאות ביטוח גבוהות מפעולות תובעניות, אירופה מדגישה סביבה רגולטורית מאתגרת, וישראל משנה כללי כניסה עם תקנות חדשות.

- לרכישה מוצלחת: בצעו הערכת סיכונים פנימית, השוו בין הצעות ביטוח בהתאם לתרחישים שהגדרתם, וזכרו לשלב את הביטוח בתוכנית אבטחה כוללת.

מה עושים עכשיו

- ערכו סקר אבטחת מידע פנימי לכל מערכות המידע הקריטיות בארגון.

- קבעו עם יועץ סייבר ייעוץ חיצוני לבחינת חשיפת הארגון ותיקוני אבטחה.

- קבלו הצעות ביטוח סייבר ממספר חברות לפי הערכת הסיכונים שלכם.

- הטמיעו את רכישת הביטוח בתוכנית משולבת של ניהול אירועי סייבר (כולל תרגולים תקופתיים).

- עדכנו נהלי עבודה וודאו שהעובדים מודעים לסיכונים ולנהלי דיווח במידת הצורך.

להמשך קריאה על ביטוח סייבר לחצו כאן >>